IT 之家 1 月 2 日訊息,網絡安全公司 Security Joes 近日釋出報告,發現了動態連結庫(DLL)搜尋順序劫持技術的新變種技術,可以繞過各種安全機制,在 Win10、Win11 系統上執行惡意程式碼。

報告稱該 DLL 漏洞技術利用了受信任的 WinSxS 資料夾中常見的可執行檔,並透過 DLL 搜尋順序劫持技術, 在不需要提升許可權的情況下,植入和執行惡意程式碼 。IT 之家附上影片如下:

動態連結庫(DLL)搜尋順序劫持技術,就是利用載入 DLL 的搜尋順序來執行惡意有效載荷,以達到逃避防禦、持久化和許可權升級的目的。

具體來說,利用這種技術的攻擊只針對那些沒有指定所需庫函數完整路徑的應用程式,而是依靠預定義的搜尋順序在磁盤上找到所需的 DLL。

攻擊者的方式是將合法的系統安裝檔轉移到非標準目錄中,其中包括以合法檔命名的惡意 DLL,從而呼叫包含攻擊程式碼的庫。

Security Joes 設計的這一新奇的轉折點針對的是位於可信的「C:\Windows\WinSxS」資料夾中的檔。

WinSxS 是 Windows side-by-side 的縮寫,是一個重要的 Windows 元件,用於客製和更新作業系統,以確保相容性和完整性。

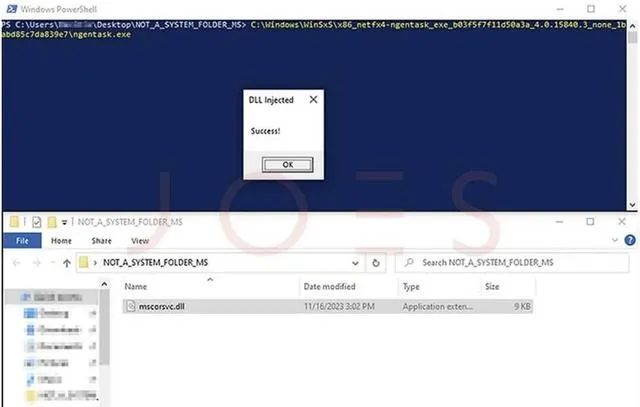

其入侵原理是在 WinSxS 資料夾中找到易受攻擊的安裝檔(如 ngentask.exe 和 aspnet_wp.exe ),結合常規的 DLL 搜尋順序劫持方法,有策略地將與合法 DLL 同名的自訂 DLL 放入目錄中,從而實作執行程式碼。

攻擊者只需要將包含惡意 DLL 的自訂資料夾設定為當前目錄,在 WinSxS 資料夾中執行有漏洞的檔,就可以執行觸發 DLL 內容,整個過程不需要將可執行檔從 WinSxS 資料夾復制到該資料夾中。